Computer Forensic အေၾကာင္း တေစ့တေစာင္း

Computer Forensic အေၾကာင္း တေစ့တေစာင္း

=====================================

မိမိ အသံုးျပဳေနေသာ Computer တစ္လံုးကို လံုျခံဳမႈရွိေစရန္ႏွင္႔ ေပါ႔ပါးစြာ အသံုးျပဳႏိုင္ေစရန္ မိမိကိုယ္တိုင္ ဆန္းစစ္ေလ႕လာရန္ မ်ားစြာ လိုအပ္ပါသည္။ Computer တစ္လံုးအား ဆန္းစစ္ေလ႕လာ မည္ဆိုလွ်င္ေအာက္ပါအခ်က္မ်ားကို လုပ္ေဆာင္ရန္ လိုအပ္ပါသည္။

1. Browser Forensics

2. USB Drive Enclosure Analysis

3. Analysis Concepts

4. Immediate Response

5. Volume Shadow Copies

6. File Analysis

7. Registry Analysis

8. Malware Detection

1. Browser Forensics

--------------------------------

မိမိတို႕၏ စက္မ်ားတြင္ အသံုးျပဳေနေသာ Browser မ်ားမွတစ္ဆင္႔ စက္အတြင္းသို႔ Malware, Virus အစရွိသည္တု႔ိ ၀င္ေရာက္ႏိုင္ေသာေၾကာင္႕ Browser Setting ၏ Security သည္လြန္စြာ အေရးၾကီးပါသည္။ ထိုေၾကာင္႔ မိမိ၏ Browser အား "Protected Mode" ကိုေျပာင္းလဲေပးရန္ လိုအပ္ပါသည္။ ဥပမာ အေနျဖင္႔ IE history files တစ္ခုသည္ “%userprofile%\AppData\Local\Microsoft\Windows\History\Low\History.IE5” ကဲ႕သို႕ ရွိေနရပါမည္။

2. USB Drive Enclosure Analysis

---------------------------------------------

မိမိတို႔၏ USB Drive လံုုျခံဳေရးသည္လည္း မ်ားစြာလိုအပ္ပါသည္။ USB Drive Enclosure Analysis ကို ေအာက္ပါအတိုင္း ျပဳလုပ္ႏိုင္ပါသည္။

(1) Write Down Vendor, Product, Version

• SYSTEM\CurrentControlSet\Enum\USBSTOR

(2) Write Down Serial Numbers

• SYSTEM\CurrentControlSet\Enum\USBSTOR

(3) Determine Vendor ID (VID) and Product (PID)

• SYSTEM\CurrentControlSet\Enum\USB ->Perform search for S/N

(4) Determine Disk Identity

• Examine MBR of hard drive (Sector 0)->4 byte hex value starting at offset440

(5) Write Down Volume GUIDs

• SYSTEM\MountedDevices-> Perform Search for Disk ID in the GUIDs

(6) Determine Drive Letter Device Mapped To

• SYSTEM\MountedDevices-> Perform search for Disk ID in the Drive Letters

(7) Find User That Used The Specific USB Device

• NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2-> Search for Device GUID

(8) Discover First Time Device Connected

• C:\Windows\inf\setupapi.dev.log ‐> Perform search for Serial Number

(9) Determine First Time Device Connected After Last Reboot

• SYSTEM\CurrentControlSet\Enum\USBSTOR\ Vendor_Product_Version ->

Perform search for Serial Number (Last Written Time of Serial Number

Key)

(10) Determine Last Time Device Connected

• SYSTEM\CurrentControlSet\Enum\USB\ VID_XXXX&PID_YYYY -> Perform

search for Serial Number (Last Written Time of Serial Number Key)

3. Analysis Concepts

---------------------------------

Computer တစ္လံုးကို စတင္ေလ႕လာမယ္ဆိုရင္ Analysis Concept ၏ အေျခခံ သေဘာတရားျဖစ္ေသာ မိမိစက္ အတြင္းရွိ System မ်ား၊ Software မ်ား၏ ေန႔စဥ္ေျပာင္းလည္းမႈ႕မ်ား၊ အားနည္းခ်က္မ်ားကို စစ္ေဆးရန္ႏွင္႔ လိုအပ္ေသာ Service မ်ားကို ထပ္မံျဖည္႔၍ မလိုအပ္ေသာ Service မ်ားကို ပိတ္ထားရန္ လိုအပ္ပါတယ္။ Analysis Concepts ကိုေလ႕လာမည္ဆိုရင္ ပထမဆံုးအေနျဖင္႔ မိမိအသံုးျပဳထားေသာ Operating System သည္ Window သို႔မဟုတ္ Linux သို႔မဟုတ္ Mac Os စသည္႔ မည္သည္တို႔ကို အသံုးျပဳထားသည္ကိုလည္းု သိရွိရန္ လိုအပ္ပါသည္။

ထို႔ေနာက္ Analysis ႏွင္႔ ပတ္သက္ေသာ စည္းမ်ဥ္း စည္းကမ္းမ်ား၊ Documentation and Convergence System မ်ား၊ Virtualization System မ်ားကိုလည္း သိရွိထားရန္ လိုအပ္ပါသည္။ ထို System မ်ားကို ေလ႕လာျပီး မိမိ၏ စက္အတြင္းတြင္လည္း Analysis System တစ္ခုကို တည္ေဆာက္ထားရန္ လိုအပ္ပါသည္။

4. Volume Shadow Copies

------------------------------------

Shadow Copy Service သည္ user အတြက္ မတူညီေသာ Restore Point မ်ားကို ဖန္တီးပါသည္။ Windows 7 Professional and Ultimate Editions စသည္တို႔တြင္ Disk Image မ်ားကို အလုပ္လုပ္ႏိုင္ရႏ္ Volume Shadow Copy Service ကို Mount လုပ္ျခင္းမ်ားလည္း ပါ၀င္ပါသည္။ Computer Analysis လုပ္ေဆာင္မည္႔ ဆိုလွ်င္ ၄င္း၏ အလုပ္လုပ္ပံုကို သိရွိထားရန္ လိုအပ္ပါသည္။

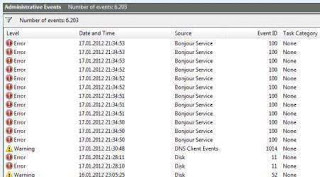

Diagnosing Window Error မ်ားကို ေျဖရွင္းရန္အတြက္ Event Viewer ၏ အသံုး၀င္ပံုကိုလည္း သိရွိထားရန္ လိုအပ္ပါသည္။ Event Viewer ကို ဖြင္႔မည္ဆိုလွ်င္ >> Start >> Control Panel >> System and Maintenance >> Administrative Tools and then double-clicking Event Viewer. Event Viewer ၏ အလုပ္လုပ္ပံုကို ေအာက္က ပံု ၄, ၅ , 6 တြင္ ေဖာ္ျပထားပါသည္။

5. File Analysis

-------------------------

File Analysis ႏွင္႔ ပတ္သက္၍ File System Tunneling, Recycle Bin, Prefetch Files, Scheduled Tasks, Jump Lists, Hibernatiion Files, Antivirus Logs, Skype, Apple Products, Image Files စေသာ system မ်ား၏ အလုပ္လုပ္ပံုမ်ားကိုလည္း သိရွိထားရန္ လိုအပ္ပါသည္။

6 6. Registry Analysis အေၾကာင္းကို ပံု ၆ ကိုနွိပ္ျပီးဖတ္ပါ။

7. Malware Detection

မိမိ၏ စက္အတြင္းတြင္ Malware တစ္စံုတစ္ရာ ရိွလာပါကလည္း အဆိုပါ Malware ၏ သြင္ျပင္ လကၡဏာမ်ားကို အရင္ေလ႔လာ၍ ၄င္းႏွင္႔ပတ္သက္ေသာ Initial Infection Vector, Propagation Mechanism, Persistence Mechanism, Artifacts မ်ား စသည္႔တို႕ကို ေျဖရွင္းသင္႔ပါတယ္။ ထို႔ေနာက္ Log Analysis, Antivirus Scans, AV Writ-ups, Digging Deeper, Packed Files, Digital Signatures, Windows File Protection, Alternate Data Streams, Internet Activity အစရွိေသာ Malware Detecting နည္းပညာ မ်ားကိုလည္း အသံုးျပဳသင္႔ပါသည္။ Computer Forensic ၏ အေသးစိတ္ ေလ႔လာေတြ႕ရွိခ်က္မ်ားကို ထပ္မံ၍ အပိုင္းဆက္ျဖင္႔ ေဖာ္ျပပါမည္

=====================================

မိမိ အသံုးျပဳေနေသာ Computer တစ္လံုးကို လံုျခံဳမႈရွိေစရန္ႏွင္႔ ေပါ႔ပါးစြာ အသံုးျပဳႏိုင္ေစရန္ မိမိကိုယ္တိုင္ ဆန္းစစ္ေလ႕လာရန္ မ်ားစြာ လိုအပ္ပါသည္။ Computer တစ္လံုးအား ဆန္းစစ္ေလ႕လာ မည္ဆိုလွ်င္ေအာက္ပါအခ်က္မ်ားကို လုပ္ေဆာင္ရန္ လိုအပ္ပါသည္။

1. Browser Forensics

2. USB Drive Enclosure Analysis

3. Analysis Concepts

4. Immediate Response

5. Volume Shadow Copies

6. File Analysis

7. Registry Analysis

8. Malware Detection

1. Browser Forensics

--------------------------------

မိမိတို႕၏ စက္မ်ားတြင္ အသံုးျပဳေနေသာ Browser မ်ားမွတစ္ဆင္႔ စက္အတြင္းသို႔ Malware, Virus အစရွိသည္တု႔ိ ၀င္ေရာက္ႏိုင္ေသာေၾကာင္႕ Browser Setting ၏ Security သည္လြန္စြာ အေရးၾကီးပါသည္။ ထိုေၾကာင္႔ မိမိ၏ Browser အား "Protected Mode" ကိုေျပာင္းလဲေပးရန္ လိုအပ္ပါသည္။ ဥပမာ အေနျဖင္႔ IE history files တစ္ခုသည္ “%userprofile%\AppData\Local\Microsoft\Windows\History\Low\History.IE5” ကဲ႕သို႕ ရွိေနရပါမည္။

2. USB Drive Enclosure Analysis

---------------------------------------------

မိမိတို႔၏ USB Drive လံုုျခံဳေရးသည္လည္း မ်ားစြာလိုအပ္ပါသည္။ USB Drive Enclosure Analysis ကို ေအာက္ပါအတိုင္း ျပဳလုပ္ႏိုင္ပါသည္။

(1) Write Down Vendor, Product, Version

• SYSTEM\CurrentControlSet\Enum\USBSTOR

(2) Write Down Serial Numbers

• SYSTEM\CurrentControlSet\Enum\USBSTOR

(3) Determine Vendor ID (VID) and Product (PID)

• SYSTEM\CurrentControlSet\Enum\USB ->Perform search for S/N

(4) Determine Disk Identity

• Examine MBR of hard drive (Sector 0)->4 byte hex value starting at offset440

(5) Write Down Volume GUIDs

• SYSTEM\MountedDevices-> Perform Search for Disk ID in the GUIDs

(6) Determine Drive Letter Device Mapped To

• SYSTEM\MountedDevices-> Perform search for Disk ID in the Drive Letters

(7) Find User That Used The Specific USB Device

• NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2-> Search for Device GUID

(8) Discover First Time Device Connected

• C:\Windows\inf\setupapi.dev.log ‐> Perform search for Serial Number

(9) Determine First Time Device Connected After Last Reboot

• SYSTEM\CurrentControlSet\Enum\USBSTOR\ Vendor_Product_Version ->

Perform search for Serial Number (Last Written Time of Serial Number

Key)

(10) Determine Last Time Device Connected

• SYSTEM\CurrentControlSet\Enum\USB\ VID_XXXX&PID_YYYY -> Perform

search for Serial Number (Last Written Time of Serial Number Key)

3. Analysis Concepts

---------------------------------

Computer တစ္လံုးကို စတင္ေလ႕လာမယ္ဆိုရင္ Analysis Concept ၏ အေျခခံ သေဘာတရားျဖစ္ေသာ မိမိစက္ အတြင္းရွိ System မ်ား၊ Software မ်ား၏ ေန႔စဥ္ေျပာင္းလည္းမႈ႕မ်ား၊ အားနည္းခ်က္မ်ားကို စစ္ေဆးရန္ႏွင္႔ လိုအပ္ေသာ Service မ်ားကို ထပ္မံျဖည္႔၍ မလိုအပ္ေသာ Service မ်ားကို ပိတ္ထားရန္ လိုအပ္ပါတယ္။ Analysis Concepts ကိုေလ႕လာမည္ဆိုရင္ ပထမဆံုးအေနျဖင္႔ မိမိအသံုးျပဳထားေသာ Operating System သည္ Window သို႔မဟုတ္ Linux သို႔မဟုတ္ Mac Os စသည္႔ မည္သည္တို႔ကို အသံုးျပဳထားသည္ကိုလည္းု သိရွိရန္ လိုအပ္ပါသည္။

ထို႔ေနာက္ Analysis ႏွင္႔ ပတ္သက္ေသာ စည္းမ်ဥ္း စည္းကမ္းမ်ား၊ Documentation and Convergence System မ်ား၊ Virtualization System မ်ားကိုလည္း သိရွိထားရန္ လိုအပ္ပါသည္။ ထို System မ်ားကို ေလ႕လာျပီး မိမိ၏ စက္အတြင္းတြင္လည္း Analysis System တစ္ခုကို တည္ေဆာက္ထားရန္ လိုအပ္ပါသည္။

4. Volume Shadow Copies

------------------------------------

Shadow Copy Service သည္ user အတြက္ မတူညီေသာ Restore Point မ်ားကို ဖန္တီးပါသည္။ Windows 7 Professional and Ultimate Editions စသည္တို႔တြင္ Disk Image မ်ားကို အလုပ္လုပ္ႏိုင္ရႏ္ Volume Shadow Copy Service ကို Mount လုပ္ျခင္းမ်ားလည္း ပါ၀င္ပါသည္။ Computer Analysis လုပ္ေဆာင္မည္႔ ဆိုလွ်င္ ၄င္း၏ အလုပ္လုပ္ပံုကို သိရွိထားရန္ လိုအပ္ပါသည္။

Diagnosing Window Error မ်ားကို ေျဖရွင္းရန္အတြက္ Event Viewer ၏ အသံုး၀င္ပံုကိုလည္း သိရွိထားရန္ လိုအပ္ပါသည္။ Event Viewer ကို ဖြင္႔မည္ဆိုလွ်င္ >> Start >> Control Panel >> System and Maintenance >> Administrative Tools and then double-clicking Event Viewer. Event Viewer ၏ အလုပ္လုပ္ပံုကို ေအာက္က ပံု ၄, ၅ , 6 တြင္ ေဖာ္ျပထားပါသည္။

5. File Analysis

-------------------------

File Analysis ႏွင္႔ ပတ္သက္၍ File System Tunneling, Recycle Bin, Prefetch Files, Scheduled Tasks, Jump Lists, Hibernatiion Files, Antivirus Logs, Skype, Apple Products, Image Files စေသာ system မ်ား၏ အလုပ္လုပ္ပံုမ်ားကိုလည္း သိရွိထားရန္ လိုအပ္ပါသည္။

6 6. Registry Analysis အေၾကာင္းကို ပံု ၆ ကိုနွိပ္ျပီးဖတ္ပါ။

7. Malware Detection

မိမိ၏ စက္အတြင္းတြင္ Malware တစ္စံုတစ္ရာ ရိွလာပါကလည္း အဆိုပါ Malware ၏ သြင္ျပင္ လကၡဏာမ်ားကို အရင္ေလ႔လာ၍ ၄င္းႏွင္႔ပတ္သက္ေသာ Initial Infection Vector, Propagation Mechanism, Persistence Mechanism, Artifacts မ်ား စသည္႔တို႕ကို ေျဖရွင္းသင္႔ပါတယ္။ ထို႔ေနာက္ Log Analysis, Antivirus Scans, AV Writ-ups, Digging Deeper, Packed Files, Digital Signatures, Windows File Protection, Alternate Data Streams, Internet Activity အစရွိေသာ Malware Detecting နည္းပညာ မ်ားကိုလည္း အသံုးျပဳသင္႔ပါသည္။ Computer Forensic ၏ အေသးစိတ္ ေလ႔လာေတြ႕ရွိခ်က္မ်ားကို ထပ္မံ၍ အပိုင္းဆက္ျဖင္႔ ေဖာ္ျပပါမည္

![Adobe Premiere Pro CC 2018 [Full]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhXkM6-ClBmb820q2-hRcu9nM80Xnk-j1mUOGRzYqHUaasYb3ANKmp-XEzpDdXFxU9_ImJEVF7DF9mxlWHUsOrVBUq4FXCDhc7gxuemiTF6MJLuhMryWprRrefXfeWDJJ1_eJLKAczdgc9g/s72-c/maxresdefault.jpg)

Post a Comment